A deep web guarda segredos e mistérios esperando para serem descobertos. Mas não se preocupe, nós protegemos você! Neste guia, iremos equipá-lo com o conhecimento e as ferramentas para navegar na deep web com segurança. 🔒

Curioso para saber como acessar o

rede profunda sem comprometer sua segurança? Não procure mais! Orientaremos você sobre como permanecer anônimo, proteger seus dados e evitar possíveis armadilhas. Vamos começar! 💻

Descubra como explorar com segurança as profundezas da Internet com nosso guia passo a passo. Siga estas etapas essenciais para garantir sua segurança online:

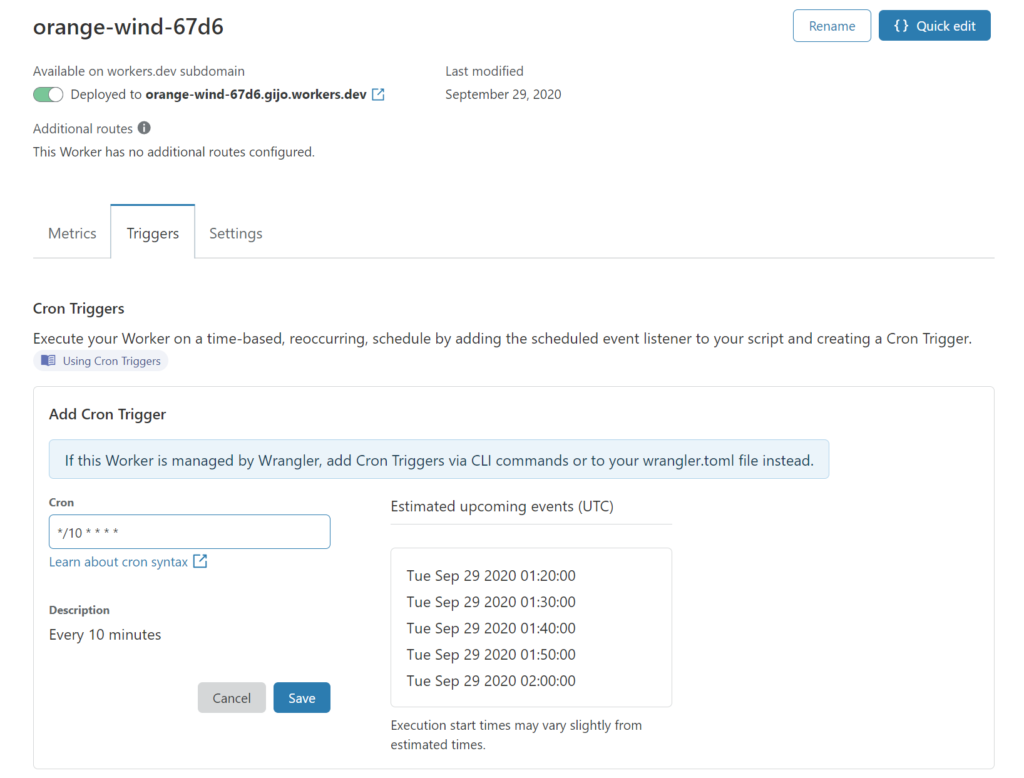

Passo 1: Configure uma rede privada virtual (VPN) para navegação anônima.

Passo 2: Use um navegador seguro como o Tor para acessar a Dark Web.

Etapa 3: Ative bloqueadores de JavaScript e desative plug-ins para maior privacidade.

Passo 4: Nunca compartilhe informações pessoais e use canais de comunicação criptografados.

Etapa 5: Tenha cuidado com sites fraudulentos e evite atividades ilegais.

Comece sua jornada para o

Teia Escura com confiança e proteja sua identidade online!

A deep web, a parte oculta da Internet não indexada pelos motores de busca, é um reino misterioso que contém uma riqueza de informações e oportunidades. No entanto, acessar e explorar a deep web traz consigo seu próprio conjunto único de desafios e riscos. Neste guia completo, forneceremos o conhecimento e as ferramentas para navegar na deep web com segurança. Desde a compreensão da estrutura da deep web até a proteção de sua identidade online, nós ajudamos você.

Compreendendo a Deep Web: um mundo oculto de possibilidades

Quando falamos em deep web, estamos nos referindo à vasta quantidade de informações que não são acessíveis através dos motores de busca tradicionais. Isso inclui sites protegidos por senha, fóruns privados e outros conteúdos online ocultos. Embora a deep web tenha ganhado a reputação de ser um centro de atividades ilegais, é importante observar que nem tudo o que é encontrado na deep web é prejudicial ou ilegal. Na verdade, é um espaço onde indivíduos e organizações têm a liberdade de se expressarem, partilharem pesquisas e trocarem informações.

Para acessar a deep web, é necessário utilizar softwares específicos, como o navegador Tor, que permite navegar anonimamente. Ele funciona criptografando o tráfego da Internet e devolvendo-o através de uma rede de servidores operados por voluntários, tornando quase impossível rastrear suas atividades online até você. No entanto, é importante lembrar que embora o navegador Tor forneça uma camada de anonimato, ele não garante privacidade total. É crucial tomar medidas adicionais para proteger a sua identidade online e informações pessoais.

Apesar de

rede profunda detém um mundo de possibilidades, é essencial abordá-lo com cautela. A consciência dos riscos e a compreensão das precauções necessárias garantirão uma viagem segura pelas profundezas da Internet.

Os riscos de explorar a Deep Web: protegendo-se online

Embora a deep web ofereça anonimato e liberdade, é importante reconhecer os riscos que advêm da exploração deste reino oculto. Um dos maiores riscos é tropeçar em atividades ilegais ou conteúdos ilícitos. A deep web é conhecida por hospedar plataformas de comércio ilegal de drogas, explorações de hackers e outras atividades maliciosas. Os usuários devem ter cautela e abster-se de se envolver em quaisquer atividades ilegais ou de apoiar tais plataformas.

Outro risco associado à deep web é a exposição potencial de informações pessoais. Com o anonimato fornecido pelo navegador Tor, pode ser fácil baixar a guarda e compartilhar inadvertidamente detalhes confidenciais. Hackers e cibercriminosos podem estar à espreita, com o objetivo de explorar quaisquer pontos fracos na sua segurança online. Para se proteger, é crucial usar senhas fortes e exclusivas para cada conta, habilitar a autenticação de dois fatores e atualizar regularmente seu software e programas antivírus.

Além disso, os ataques de phishing prevalecem na deep web. Os cibercriminosos podem tentar induzi-lo a revelar informações pessoais ou a aceder a websites maliciosos que podem comprometer os seus dispositivos. Para mitigar esse risco, nunca clique em links suspeitos ou baixe arquivos desconhecidos. Esteja vigilante e seja cético em relação a quaisquer solicitações de informações pessoais, mesmo que pareçam vir de fontes confiáveis. Educar-se sobre técnicas comuns de phishing e implementar boas práticas de segurança cibernética contribuirá muito para mantê-lo seguro enquanto explora a deep web.

As ferramentas para uma navegação segura e protegida na Deep Web

Agora que você entende os princípios básicos e os riscos de navegar na deep web, vamos explorar as ferramentas e práticas essenciais que o ajudarão a manter a segurança enquanto explora esse mundo oculto.

1. Use software VPN confiável

Uma Rede Privada Virtual (VPN) cria uma conexão segura entre o seu dispositivo e a Internet, criptografando seus dados e ocultando seu endereço IP. Isso fornece uma camada adicional de segurança e privacidade, tornando mais difícil para qualquer pessoa rastrear suas atividades online. Escolha um provedor de VPN confiável e conecte-se a um servidor em um local de sua escolha antes de acessar a deep web.

2. Proteja sua identidade com pseudônimos

Para proteger sua identidade real enquanto navega na deep web, considere usar pseudônimos ou personas online alternativas. Essas identidades fictícias podem ajudar a separar suas atividades na deep web de sua personalidade na vida real, reduzindo o risco de exposição de informações pessoais.

3. Mantenha seu software atualizado

Atualize regularmente seu sistema operacional, navegador da web e qualquer software de segurança que você usa. As atualizações geralmente incluem correções de bugs importantes e patches de segurança que abordam vulnerabilidades que podem ser exploradas por hackers ou malware.

4. Empregue senhas fortes e autenticação de dois fatores

Use senhas longas e complexas que incluam uma combinação de letras maiúsculas e minúsculas, números e símbolos. Evite usar informações facilmente adivinhadas, como aniversários ou frases comuns. Além disso, habilite a autenticação de dois fatores sempre que possível para adicionar uma camada extra de segurança às suas contas.

5. Use máquinas virtuais ou sistemas operacionais ativos

Se você está preocupado com o impacto potencial de malware ou vírus em seu dispositivo, considere usar máquinas virtuais ou sistemas operacionais ativos. Isso permite que você crie um ambiente separado e isolado do sistema operacional principal, reduzindo o risco de infecção.

Benefícios da navegação segura e protegida na Deep Web

Embora a deep web possa parecer um lugar obscuro e perigoso, há benefícios legítimos e valiosos em navegar nela com segurança.

Acesso a informações não indexadas

Uma das maiores vantagens de explorar a deep web é a capacidade de acessar informações que não são indexadas pelos mecanismos de busca tradicionais. Isso inclui periódicos acadêmicos, artigos de pesquisa e outros recursos valiosos que, de outra forma, seriam difíceis de encontrar. Ao navegar na deep web com segurança, você pode ampliar seus conhecimentos e acessar informações especializadas.

Resistência à censura

A deep web oferece um espaço para liberdade de expressão e resistência à censura. Em países com regulamentações rigorosas sobre a Internet, a deep web pode servir como um refúgio para ativistas, jornalistas e indivíduos que desejam expressar livremente os seus pensamentos e opiniões online, sem medo de perseguição.

Proteção da privacidade pessoal

Ao usar o navegador Tor e seguir práticas de navegação seguras, você pode proteger sua privacidade pessoal e manter o anonimato online. Isto é particularmente importante para indivíduos que vivem em países com regimes opressivos ou para aqueles que desejam evitar a vigilância por parte de governos ou empresas.

Dicas para navegar na Deep Web com segurança

Embora a deep web ofereça uma infinidade de possibilidades, é crucial priorizar sua segurança e proteção. Aqui estão algumas dicas para ajudá-lo a navegar na deep web com segurança:

1. Conduza pesquisas completas

Antes de se aprofundar no

rede profunda, invista tempo na pesquisa e compreensão dos riscos potenciais, bem como nas melhores práticas para uma navegação segura. O conhecimento é sua maior defesa.

2. Esteja atento às suas ações

Sempre pense duas vezes antes de clicar em qualquer link ou baixar arquivos da deep web. Tenha cuidado, esteja ciente de possíveis golpes ou tentativas de phishing e nunca compartilhe informações pessoais, a menos que seja absolutamente necessário.

3. Limite seu tempo na Deep Web

Embora a deep web possa ser fascinante, limite o tempo que você gasta explorando-a. A exposição prolongada a certas partes da deep web pode expô-lo a conteúdos negativos ou ilegais, o que pode ter um impacto adverso no seu bem-estar mental.

4. Confie nos seus instintos

Se algo parecer estranho ou suspeito, confie em seus instintos e saia do site ou fórum imediatamente. É melhor agir com cautela do que se expor a riscos desnecessários.

5. Atualize regularmente suas medidas de segurança

Mantenha seu software antivírus, sistema operacional e outras medidas de segurança atualizadas. Isso garante que você tenha a proteção mais recente contra novas ameaças e vulnerabilidades.

Concluindo, navegar na deep web pode ser uma experiência emocionante e esclarecedora, mas é importante abordá-la com cautela e priorizar sua segurança e proteção. Ao compreender os riscos, usar as ferramentas certas e seguir práticas seguras, você poderá explorar a deep web com confiança. Lembre-se de proteger suas informações pessoais, estar atento e sempre priorizar seu bem-estar digital.

Principais vantagens: Navegando na Deep Web: um guia para acesso seguro e protegido

- Sempre use uma VPN confiável para proteger sua identidade e garantir acesso seguro na deep web.

- Seja cauteloso com atividades ilegais e evite se envolver em transações ou interações suspeitas.

- Faça pesquisas completas e use fontes confiáveis para acessar a deep web.

- Evite baixar ou abrir arquivos desconhecidos para evitar que malware e vírus infectem seu dispositivo.

- Atualize regularmente seu software de segurança e mantenha seu sistema operacional e navegadores atualizados.

perguntas frequentes

Bem-vindo ao nosso guia Navegando na Deep Web: Um Guia para Acesso Seguro e Protegido. Se você está curioso para explorar a deep web, mas deseja fazê-lo com segurança, você veio ao lugar certo. Abaixo estão algumas perguntas frequentes para ajudá-lo a navegar neste reino misterioso.

1. É ilegal acessar a deep web?

Não, acessar a deep web em si não é ilegal. A deep web é simplesmente a parte da internet não indexada pelos motores de busca. No entanto, é importante observar que atividades ilegais podem ocorrer na deep web, assim como na superfície web. Envolver-se em atividades criminosas em qualquer parte da Internet é ilegal e pode ter consequências graves.

Contanto que você use a deep web para fins legais, como pesquisar informações acadêmicas ou acessar recursos legítimos, não há nada com que se preocupar. Apenas certifique-se de ter cuidado e manter sua privacidade online.

2. Como posso ficar seguro enquanto navego na deep web?

Ficar seguro enquanto navega na deep web é crucial. Aqui estão algumas dicas para ajudá-lo a se proteger:

Primeiro, use uma rede privada virtual (VPN) para criptografar sua conexão com a Internet e ocultar seu endereço IP. Isso adiciona uma camada extra de segurança e anonimato. Em segundo lugar, esteja atento aos sites que você visita e acesse apenas fontes respeitáveis e confiáveis. Evite clicar em links suspeitos ou baixar arquivos desconhecidos.

3. Existe alguma atividade legal na deep web?

Absolutamente! A deep web tem inúmeras atividades legais e valiosas para oferecer. Por exemplo, você pode acessar recursos acadêmicos que não estão disponíveis na Surface Web, como artigos de pesquisa e periódicos acadêmicos. Você também pode encontrar fóruns e comunidades onde as pessoas discutem v vários interesses e hobbies.

Além disso, a deep web pode ser um recurso valioso para jornalistas, ativistas e pessoas que vivem em países com censura ou acesso restrito à informação. Pode fornecer uma plataforma para a liberdade de expressão, permitindo que os indivíduos expressem as suas opiniões sem medo de vigilância ou perseguição.

4. Como posso encontrar informações confiáveis na deep web?

Encontrar informações confiáveis sobre o

rede profunda pode ser um desafio, mas não é impossível. Uma maneira é visitar diretórios ou índices da deep web respeitáveis que selecionam os melhores e mais confiáveis sites disponíveis. Esses diretórios geralmente categorizam sites com base em seu conteúdo, tornando mais fácil encontrar o que você procura.

Além disso, é sempre uma boa ideia verificar as informações de várias fontes antes de aceitá-las como fatos. As informações de referência cruzada podem ajudá-lo a determinar sua credibilidade e garantir que você obtenha informações precisas e confiáveis.

5. Posso usar mecanismos de pesquisa regulares para acessar a deep web?

Não, mecanismos de pesquisa regulares como Google e Bing não têm a capacidade de pesquisar na deep web. Esses mecanismos de busca indexam apenas a superfície da web, que é uma pequena fração de toda a internet. Para acessar a deep web, você precisará usar mecanismos de pesquisa ou diretórios especializados projetados para pesquisar e indexar conteúdo da deep web.

Esses mecanismos de pesquisa na deep web são capazes de penetrar nas redes criptografadas e acessar as partes não indexadas da Internet. No entanto, sempre tenha cuidado e certifique-se de usar mecanismos de pesquisa na web profundos e confiáveis para proteger sua segurança online.

Resumo

Então, o que aprendemos sobre como navegar na deep web?

Bem, primeiro, é importante entender que a deep web não é de todo ruim. Existem razões legítimas para acessá-lo, como pesquisar projetos escolares ou encontrar informações úteis. No entanto, é crucial permanecer seguro seguindo algumas diretrizes importantes. Lembre-se de usar uma VPN confiável, tenha cuidado com os sites que visita e nunca compartilhe informações pessoais. Ao tomar essas precauções, você pode explorar a deep web enquanto permanece seguro e protegido.

Além disso, é essencial estar atento às atividades ilegais e aos perigos potenciais que espreitam na deep web. Fique longe de mercados ilegais, golpes e conteúdo ilícito, pois podem levar a consequências graves. Sempre confie em fontes confiáveis e procure a orientação de um adulto de confiança se encontrar algo suspeito. Com as devidas precauções e conscientização, você pode navegar com segurança na deep web e aproveitar ao máximo sua experiência online.

Está com vontade de assistir a algum

Está com vontade de assistir a algum

Os aplicativos de monitoramento de saúde podem ajudar as pessoas a controlar doenças crônicas ou a manter o controle de suas metas de condicionamento físico, usando nada mais do que um smartphone. No entanto, estas aplicações podem ser lentas e ineficientes em termos energéticos porque os vastos modelos de aprendizagem automática que as alimentam devem ser transportados entre um smartphone e um servidor de memória central.

Os engenheiros geralmente aceleram as coisas usando hardware que reduz a necessidade de mover tantos dados para frente e para trás. Embora esses aceleradores de aprendizado de máquina possam agilizar a computação, eles são suscetíveis a invasores que podem roubar

Os aplicativos de monitoramento de saúde podem ajudar as pessoas a controlar doenças crônicas ou a manter o controle de suas metas de condicionamento físico, usando nada mais do que um smartphone. No entanto, estas aplicações podem ser lentas e ineficientes em termos energéticos porque os vastos modelos de aprendizagem automática que as alimentam devem ser transportados entre um smartphone e um servidor de memória central.

Os engenheiros geralmente aceleram as coisas usando hardware que reduz a necessidade de mover tantos dados para frente e para trás. Embora esses aceleradores de aprendizado de máquina possam agilizar a computação, eles são suscetíveis a invasores que podem roubar

Há uma necessidade urgente de aumentar a capacidade global de armazenamento de dados, uma vez que as abordagens atuais ficam aquém do crescimento exponencial da geração de dados impulsionada pela Internet, pelas redes sociais e pelas tecnologias de nuvem. Além de aumentar a densidade de armazenamento, as novas soluções deverão fornecer arquivamento de dados de longo prazo que vai muito além da tradicional memória magnética, discos ópticos e unidades de estado sólido. Aqui, é proposto um conceito de arquivamento de dados de alta densidade, ultralongo e com eficiência energética, baseado em defeitos de tamanho atômico opticamente ativos em um material resistente à radiação, o carboneto de silício (SiC). A informação é escrita nesses defeitos por feixes de íons focados e lida usando fotoluminescência ou catodoluminescência. A desativação desses defeitos dependente da temperatura sugere um tempo de retenção mínimo ao longo de algumas gerações sob condições ambientais. Com excitação de laser infravermelho próximo, codificação em escala de cinza e armazenamento de dados multicamadas, a densidade de área corresponde à dos discos Blu-ray. Além disso, é demonstrado que a limitação da densidade de área dos meios ópticos convencionais de armazenamento de dados devido à difração da luz pode ser superada pela excitação por feixe de elétrons focalizado.

Há uma necessidade urgente de aumentar a capacidade global de armazenamento de dados, uma vez que as abordagens atuais ficam aquém do crescimento exponencial da geração de dados impulsionada pela Internet, pelas redes sociais e pelas tecnologias de nuvem. Além de aumentar a densidade de armazenamento, as novas soluções deverão fornecer arquivamento de dados de longo prazo que vai muito além da tradicional memória magnética, discos ópticos e unidades de estado sólido. Aqui, é proposto um conceito de arquivamento de dados de alta densidade, ultralongo e com eficiência energética, baseado em defeitos de tamanho atômico opticamente ativos em um material resistente à radiação, o carboneto de silício (SiC). A informação é escrita nesses defeitos por feixes de íons focados e lida usando fotoluminescência ou catodoluminescência. A desativação desses defeitos dependente da temperatura sugere um tempo de retenção mínimo ao longo de algumas gerações sob condições ambientais. Com excitação de laser infravermelho próximo, codificação em escala de cinza e armazenamento de dados multicamadas, a densidade de área corresponde à dos discos Blu-ray. Além disso, é demonstrado que a limitação da densidade de área dos meios ópticos convencionais de armazenamento de dados devido à difração da luz pode ser superada pela excitação por feixe de elétrons focalizado.

Um conceito de armazenamento óptico de dados de longo prazo em SiC. a) A informação é escrita em defeitos atômicos opticamente ativos por um feixe de íons focado e lida usando o defeito PL ou CL. O comprimento de onda de excitação é 785 nm. b) Espectro PL típico em HPSI SiC cultivado e após irradiação iônica. c) O decaimento da intensidade de V Si PL em diferentes temperaturas. As linhas sólidas são adequadas para exp (− t /τ) e as linhas tracejadas representam extrapolação para um tempo de recozimento mais longo t . d) Gráfico de Arrhenius da taxa de decaimento PL 1/τ. A área sombreada ao redor da linha sólida representa a tolerância dos valores extrapolados. À temperatura ambiente, as informações em V Si podem ser armazenadas por mais de dez milhões de anos.[/caption]

Um conceito de armazenamento óptico de dados de longo prazo em SiC. a) A informação é escrita em defeitos atômicos opticamente ativos por um feixe de íons focado e lida usando o defeito PL ou CL. O comprimento de onda de excitação é 785 nm. b) Espectro PL típico em HPSI SiC cultivado e após irradiação iônica. c) O decaimento da intensidade de V Si PL em diferentes temperaturas. As linhas sólidas são adequadas para exp (− t /τ) e as linhas tracejadas representam extrapolação para um tempo de recozimento mais longo t . d) Gráfico de Arrhenius da taxa de decaimento PL 1/τ. A área sombreada ao redor da linha sólida representa a tolerância dos valores extrapolados. À temperatura ambiente, as informações em V Si podem ser armazenadas por mais de dez milhões de anos.[/caption]

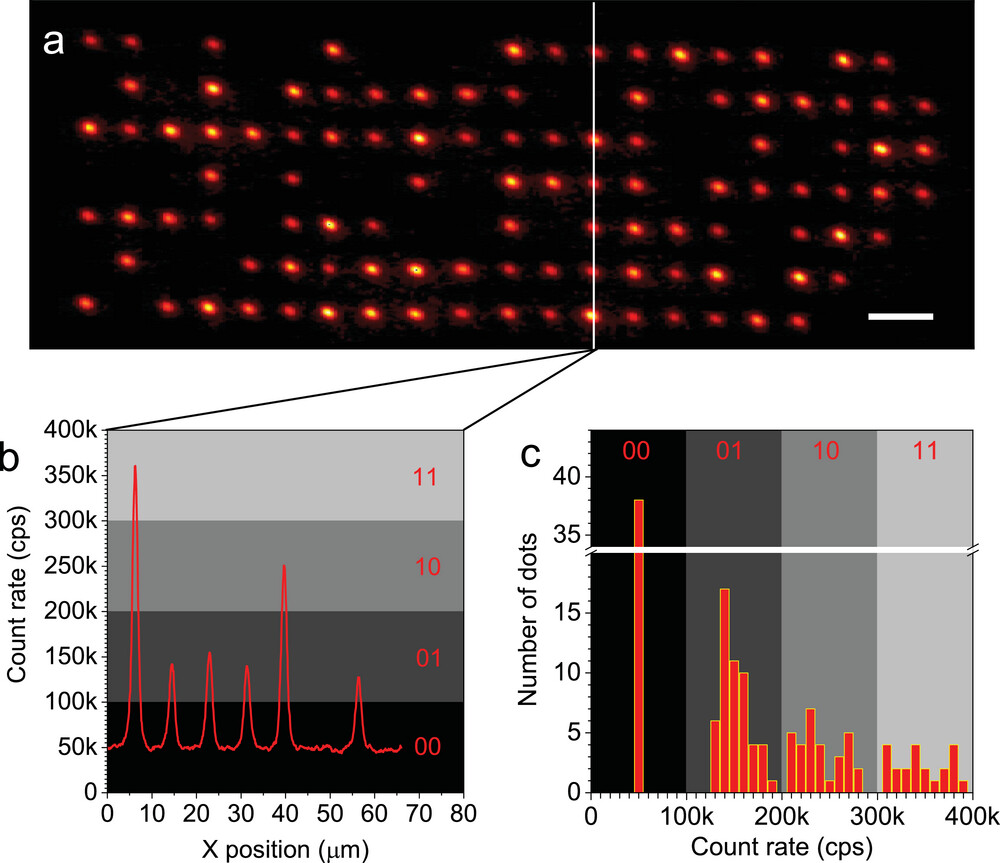

Armazenamento óptico de dados em SiC usando codificação em escala de cinza. a) Um exemplo de fluxo digital com codificação de dois bits por pixel. A barra de escala é 10 µm. b) Taxa de contagem de fótons do V Si PL registrada ao longo de uma das trilhas de dados. Quatro níveis de taxa de contagem representam os estados lógicos de dois bits 00, 01, 10 e 11. c) Estatísticas da taxa de contagem PL sobre todos os pixels.[/caption]

Armazenamento óptico de dados em SiC usando codificação em escala de cinza. a) Um exemplo de fluxo digital com codificação de dois bits por pixel. A barra de escala é 10 µm. b) Taxa de contagem de fótons do V Si PL registrada ao longo de uma das trilhas de dados. Quatro níveis de taxa de contagem representam os estados lógicos de dois bits 00, 01, 10 e 11. c) Estatísticas da taxa de contagem PL sobre todos os pixels.[/caption]

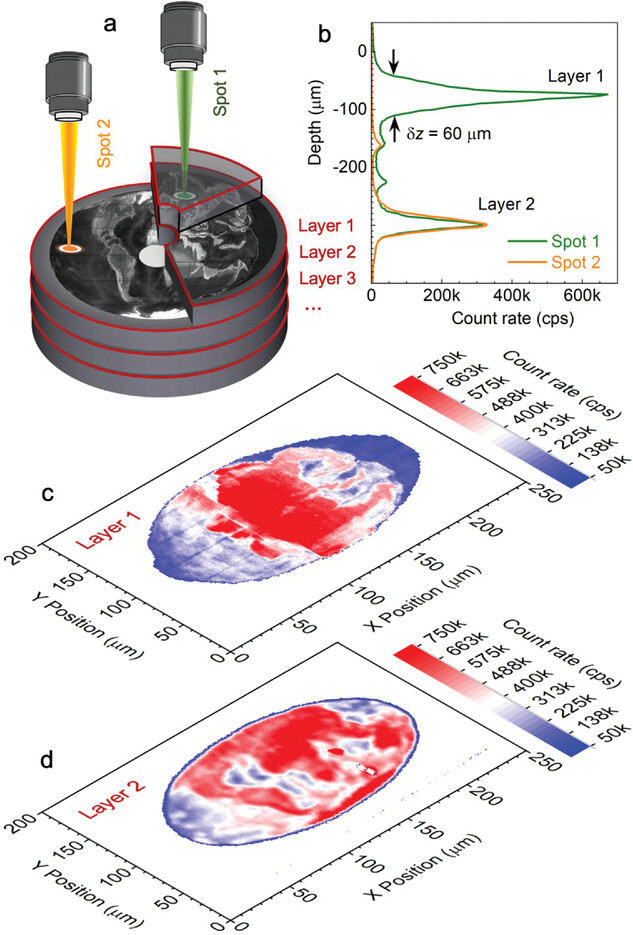

Armazenamento óptico de dados em SiC usando codificação multicamada. a) Um esquema do meio de armazenamento óptico com camadas de dados de cerca de 250 nm de espessura, separadas por espaçadores transparentes. b) Varreduras PL confocal em profundidade através de dois pontos. Os pontos são selecionados de forma que a fluência de irradiação seja a mesma na camada dois e diferente na camada um. Devido à absorção insignificante do laser de excitação e do V Si PL no SiC, não há interferência entre as camadas. c) Um mapa da Terra de 240 milhões de anos atrás armazenado/recuperado da camada um. Uma codificação em escala de cinza de oito bits é usada pela escrita de feixe de íons e uma codificação de três bits é reinstaurada pela leitura óptica. d) Um mapa da Terra hoje armazenado/recuperado da camada dois. A taxa de contagem de fundo de 50k cps causada pelo V Si residual é subtraída em (c, d). A taxa de contagem de 87,5 mil cps corresponde a um nível da codificação em escala de cinza de três bits.[/caption]

Armazenamento óptico de dados em SiC usando codificação multicamada. a) Um esquema do meio de armazenamento óptico com camadas de dados de cerca de 250 nm de espessura, separadas por espaçadores transparentes. b) Varreduras PL confocal em profundidade através de dois pontos. Os pontos são selecionados de forma que a fluência de irradiação seja a mesma na camada dois e diferente na camada um. Devido à absorção insignificante do laser de excitação e do V Si PL no SiC, não há interferência entre as camadas. c) Um mapa da Terra de 240 milhões de anos atrás armazenado/recuperado da camada um. Uma codificação em escala de cinza de oito bits é usada pela escrita de feixe de íons e uma codificação de três bits é reinstaurada pela leitura óptica. d) Um mapa da Terra hoje armazenado/recuperado da camada dois. A taxa de contagem de fundo de 50k cps causada pelo V Si residual é subtraída em (c, d). A taxa de contagem de 87,5 mil cps corresponde a um nível da codificação em escala de cinza de três bits.[/caption]

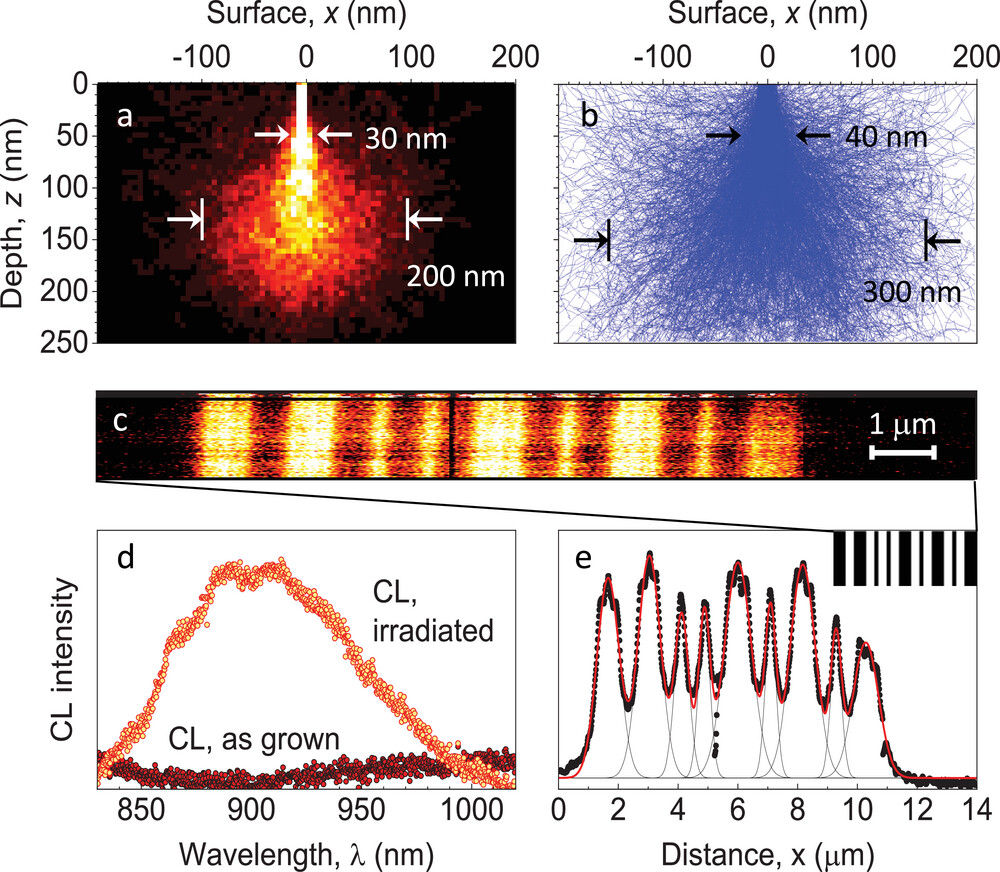

Armazenamento de dados em SiC com leitura CL. a) Simulação SRIM da criação de V Si com implantação de He com energia de pouso de 25 keV indicando desgarrado longitudinal e lateral. b) Simulação CASINO do espalhamento longitudinal e lateral de elétrons com energia de 5 keV. c) Mapa de intensidade CL do código de barras escrito com HIM. d) Espectro CL das áreas irradiadas e cultivadas. e) Leitura integrada da linha CL através do código de barras armazenado em c). As linhas sólidas são um ajuste multi-gaussiano. A inserção mostra o código de barras armazenado em (c).[/caption]

Armazenamento de dados em SiC com leitura CL. a) Simulação SRIM da criação de V Si com implantação de He com energia de pouso de 25 keV indicando desgarrado longitudinal e lateral. b) Simulação CASINO do espalhamento longitudinal e lateral de elétrons com energia de 5 keV. c) Mapa de intensidade CL do código de barras escrito com HIM. d) Espectro CL das áreas irradiadas e cultivadas. e) Leitura integrada da linha CL através do código de barras armazenado em c). As linhas sólidas são um ajuste multi-gaussiano. A inserção mostra o código de barras armazenado em (c).[/caption]